زيادة ممتلكاتك بمقدار 33,000 إيثريوم! إجمالي أصول Bitmine يتجاوز 14 مليار دولار

منذ 22 د

صناديق الاستثمار المتداولة في البيتكوين الفورية تجذب ما يقرب من 700 مليون دولار، مسجلة أكبر تدفق صافٍ يومي خلال الثلاثة أشهر الماضية

منذ 26 د

المواضيع الرائجة

عرض المزيد3.56K درجة الشعبية

16.39K درجة الشعبية

11.58K درجة الشعبية

5.81K درجة الشعبية

94.22K درجة الشعبية

Gate Fun الساخن

عرض المزيد- القيمة السوقية:$3.6Kعدد الحائزين:10.00%

- القيمة السوقية:$3.62Kعدد الحائزين:20.00%

- القيمة السوقية:$3.77Kعدد الحائزين:20.66%

- القيمة السوقية:$3.61Kعدد الحائزين:20.00%

- القيمة السوقية:$3.64Kعدد الحائزين:10.00%

تثبيت

أكثر من 1.7 مليون بيتكوين معرضة للهجوم؟ بيتكوين تتعرض مرة أخرى لجدل الهجوم الكوانتي، الشبكة العامة تبدأ حرب الدفاع

المؤلف: Nancy، PANews

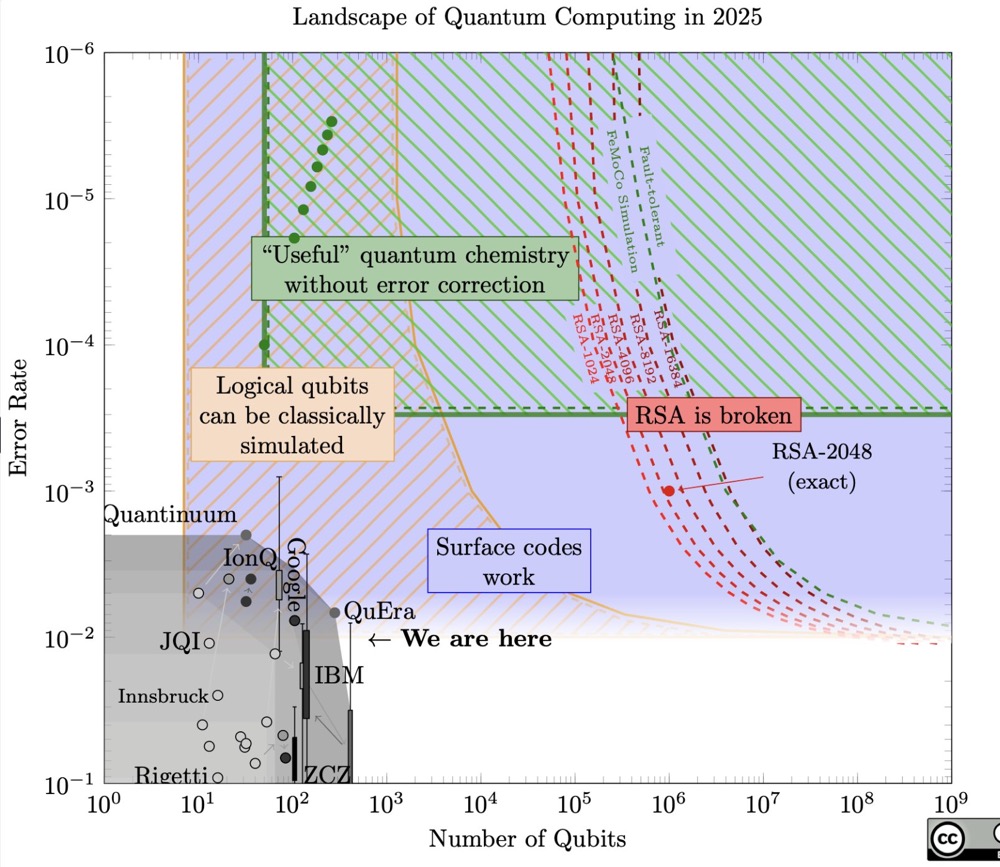

الهجمات الكمومية موجودة منذ فترة طويلة في سرديات البيتكوين. في الماضي، كانت هذه التهديدات تُعتبر أكثر من نظرية من نوع البجعة السوداء. ومع التطور السريع لتقنيات الحوسبة الكمومية، يبدو أن هذا الجدل يتغير. مؤخرًا، أشار Nic Carter، أحد مؤسسي Castle Island Ventures، إلى أن الحوسبة الكمومية لم يتبقَ أمامها سوى “مشكلة هندسية” لكسر بيتكوين. أثار هذا الرأي خلافات في المجتمع، حيث اتهمه البعض بإثارة الذعر عمدًا، بينما رأى آخرون أنه أزمة بقاء يجب التعامل معها بجدية. في الوقت نفسه، بدأ العديد من المشاريع في الاستعداد، واستكشاف وتطبيق حلول للدفاع ضد الهجمات الكمومية بشكل نشط. إنذار الهجمات الكمومية يتصاعد؟ تعديل البروتوكول قد يستغرق عشر سنوات تهديد الحوسبة الكمومية لبيتكوين ليس جديدًا. مؤخرًا، أدت التطورات السريعة في تقنيات الحوسبة الكمومية إلى دفع هذه المسألة إلى الواجهة مرة أخرى. على سبيل المثال، أصدرت Google مؤخرًا أحدث معالج كمومي، والذي تفوق سرعته في بعض المهام بشكل تجريبي على أقوى الحواسيب الفائقة في العالم، على الرغم من أن هذا الاختراق لا يهدد بيتكوين مباشرة، إلا أنه أعاد إثارة النقاش حول أمان البيتكوين. في نهاية الأسبوع الماضي، نشر Nic Carter، أحد مؤيدي بيتكوين، مقالًا طويلًا يهاجم فيه مطوري البيتكوين، واصفًا إياهم بأنهم يسيرون في حالة من التوهم، متجهين نحو أزمة قد تؤدي إلى انهيار النظام. ركز المقال على أن التشفير باستخدام المنحنى الإهليلجي (ECC)، الذي يعتمد عليه بقاء البيتكوين، يمكن نظريًا أن يُكسر بواسطة خوارزمية اقترحها عالم الحاسوب Peter Shor. كان ساتوشي قد أخذ هذا الاحتمال في الاعتبار عند تصميم البيتكوين، واعتبر أن البيتكوين بحاجة إلى ترقية عندما تصبح الحوسبة الكمومية قوية بما يكفي. على الرغم من أن القدرة الحاسوبية الكمومية الحالية لا تزال بعيدة عن مستوى كسر هذا التشفير بعدة درجات، إلا أن الاختراقات التقنية تتسارع. وصف عالم النظرية الكمومية الشهير Scott Aaronson الأمر بأنه “مشكلة هندسية صعبة للغاية”، وليس مسألة تتطلب اكتشافات في الفيزياء الأساسية. منذ بداية العام، حققت مجالات الحوسبة الكمومية تقدمًا ملحوظًا في تقنيات التصحيح وتصعيد التمويل، وطلبت مؤسسات مثل NIST (المعهد الوطني للمقاييس والتقنية في الولايات المتحدة) التخلي عن الخوارزميات الحالية بحلول 2030 إلى 2035.

نظرة عامة على الحوسبة الكمومية في 2025

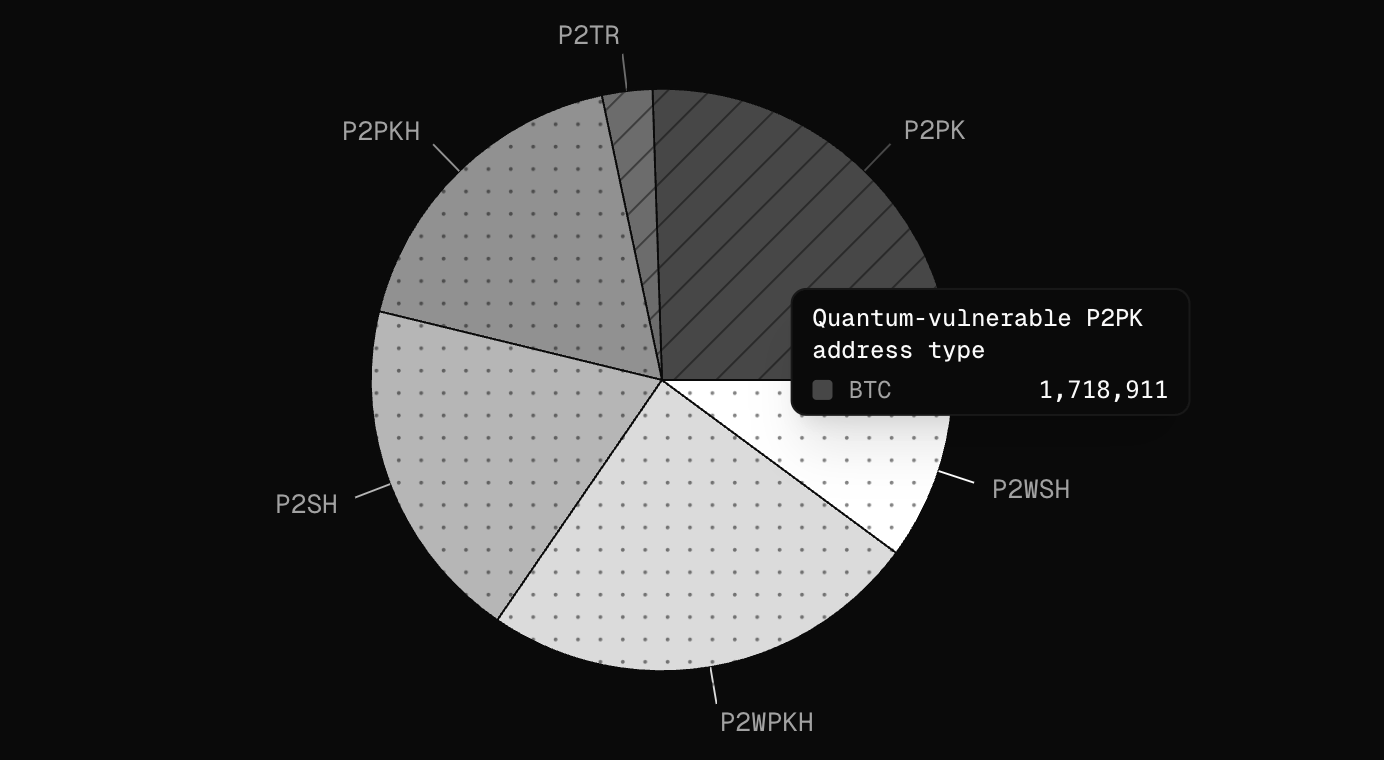

يشير Carter إلى أن حوالي 6.7 مليون بيتكوين (بقيمة تزيد عن 600 مليار دولار) معرضة مباشرة لخطر الهجمات الكمومية. والأكثر تعقيدًا هو أن حوالي 1.7 مليون بيتكوين من عناوين P2PK تعود إلى ساتوشي والمعدنين الأوائل، وتوجد في حالة “فقدان دائم”. حتى لو قامت البيتكوين بترقية توقيعاتها لمقاومة الحوسبة الكمومية، فإن هذه “العملات الزومبي” غير المطالب بها لن تتمكن من الانتقال. عندها، سيجد المجتمع نفسه أمام خيارين قاسيين: إما خرق مبدأ “الملكية الخاصة غير القابلة للتعدي” من خلال تقسيم صلب يجمد هذه الأصول، مما يثير أزمة إيمان، أو السماح للمهاجمين الكموميين بسرقة هذه العملات ليصبحوا أكبر مالكيها، مما يؤدي إلى انهيار السوق. نظريًا، يمكن للبيتكوين أن يجري تقسيمًا ناعمًا، ويعتمد على توقيعات ما بعد الكم (PQ). حاليًا، توجد بعض الحلول التشفيرية المقاومة للحوسبة الكمومية، لكن المشكلة الرئيسية تكمن في كيفية تحديد الحلول المحددة، وتنظيم عملية التحديث الناعمة، ونقل ملايين العناوين التي تحتوي على أرصدة. استنادًا إلى تجارب ترقية SegWit وTaproot، قد يستغرق مناقشة وتطوير وتنفيذ التوافق على الترحيل المقاوم للحوسبة الكمومية عشر سنوات، وهو تأخير قاتل. انتقد Carter المطورين لوقوعهم في أخطاء استراتيجية خطيرة، حيث استُهلكت موارد هائلة خلال العقد الماضي في توسيع شبكة Lightning أو في مناقشات ثانوية، مع إظهار حذر مفرط في التعديلات الدقيقة على حجم الكتلة والسكريبت، بينما يظهرون تجاهلًا ورضا غريبين عن التهديد الذي قد يُعيد النظام إلى الصفر. بالمقابل، تتفوق شبكات مثل إيثريوم وغيرها من الشبكات العامة، بفضل آليات الحوكمة المرنة أو التجارب المبكرة على الحلول بعد الكم، في مقاومة هذا التهديد بشكل يفوق بيتكوين بكثير. في النهاية، حذر Carter من أن تجاهل “الفيل في الغرفة” قد يؤدي إلى تدمير ثقة المؤسسات في بيتكوين بشكل أسرع من الهجوم الكمومي نفسه، إذا ما حدثت أزمة مفاجئة، مع ردود فعل متهورة وتقسيمات طارئة داخل المجتمع. أثارت تصريحات Carter نقاشًا واسعًا في المجتمع. رد مطور Bitcoin Core، Jameson Lopp، قائلاً: “لقد ناقشت علنًا مخاطر الحوسبة الكمومية على بيتكوين منذ 18 شهرًا. استنتاجي الرئيسي هو: أتمنى حقًا أن تتوقف أو تتراجع تطورات الحوسبة الكمومية، لأن تعديلات بيتكوين لمواجهة عصر ما بعد الكم ستكون معقدة جدًا، وهناك أسباب كثيرة لذلك.” لكن هذا الرأي أثار جدلاً كبيرًا أيضًا. على سبيل المثال، انتقد Adam Back، المدير التنفيذي لشركة Blockstream، Carter بـ"المبالغة في تضخيم مخاوف الناس من أن الحوسبة الكمومية قد تشكل تهديدًا لبيتكوين". وذكر خبير البيتكوين Pledditor أن Carter يخلق حالة من القلق عمدًا، وأن صندوقه (Castle Island Ventures) استثمر في شركة ناشئة تبيع أدوات لنقل البلوكشين إلى مقاومة الهجمات الكمومية. وجهات نظر متعددة حول تحدي الحوسبة الكمومية، توقيت التهديد، الحلول التقنية، وصعوبة التنفيذ حول ما إذا كانت الحوسبة الكمومية ستشكل تهديدًا لأمان بيتكوين، قدم خبراء البيتكوين القدامى، المستثمرون، مديري الأصول، والمهنيون تقييمات مختلفة. يرى البعض أن الأمر يمثل خطرًا نظاميًا وشيكًا، بينما يراه آخرون مبالغًا فيه ويعتبرونه فقاعة تكنولوجية، فيما يعتقد آخرون أن التهديد الكمومي قد يعزز من سرد قيمة بيتكوين. بالنسبة للمستثمرين العاديين، السؤال الأساسي هو: متى سيصل التهديد؟ يتفق غالبية الصناعة على أنه لا داعي للذعر على المدى القصير، لكن الخطر الحقيقي قائم على المدى الطويل. أوضحت شركة GrayScale في “توقعات الأصول الرقمية لعام 2026” أن رغم وجود تهديد كمومي حقيقي، إلا أن تأثيره على السوق في 2026 هو مجرد “إنذار كاذب”، ولن يؤثر على التقييمات قصيرة الأجل؛ كما صرح مؤسس F2Pool، Wang Chun، أن الحوسبة الكمومية لا تزال “فقاعة”، وأنه حتى مع قانون مور، فإن كسر معيار التشفير الخاص ببيتكوين (secp256k1) يتطلب من 30 إلى 50 سنة؛ وأشارت شركة a16z في تقريرها إلى أن احتمالية ظهور حواسيب قادرة على كسر أنظمة التشفير الحديثة قبل 2030 منخفضة جدًا؛ كما أن احتمالية ظهور داعمي بيتكوين في المستقبل القريب منخفضة جدًا؛ وعبّر Back عن تفاؤله، معتقدًا أن بيتكوين ستكون آمنة لمدة تتراوح بين 20 إلى 40 سنة على الأقل، وأن NIST قد وافق على معايير التشفير بعد الكم، مما يمنح بيتكوين وقتًا كافيًا للترقية. لكن، حذر مؤسس شركة إدارة الأصول المشفرة Capriole، Charles Edwards، من أن التهديد أقرب مما يُعتقد، وحث المجتمع على بناء نظام دفاعي قبل 2026، وإلا فإن التأخير في سباق الحوسبة الكمومية قد يؤدي إلى “إعادة بيتكوين إلى الصفر”. وعندما تصل الهجمة الكمومية، فإن حجم الخطر يعتمد على طريقة تخزين بيتكوين ومدة الاحتفاظ بها. أشار كل من Willy Woo وDeloitte إلى أن عناوين P2PK (المفاتيح العامة المباشرة، والتي تحتوي حاليًا على حوالي 1.718 مليون بيتكوين) ستكون من المناطق الأكثر تضررًا. السبب هو أن عناوين البيتكوين المبكرة (مثل تلك التي استخدمها ساتوشي) تكشف عن المفتاح العام بالكامل عند الإنفاق أو الاستلام على السلسلة. نظريًا، يمكن للحاسوب الكمومي أن يستنتج المفتاح الخاص من المفتاح العام. بمجرد أن يتم كسر الدفاع، ستكون هذه العناوين في مقدمة الضحايا. وإذا لم يتم نقل الأرصدة في الوقت المناسب، فقد تُحذف هذه الأصول بشكل دائم. لكن Willy Woo أضاف أن أنواع العناوين الأحدث لبيتكوين ليست سهلة التعرض للهجمات الكمومية، لأنها لا تكشف عن المفتاح العام بالكامل على السلسلة؛ وإذا كان المفتاح العام غير معروف، فلن يتمكن الحاسوب الكمومي من توليد المفتاح الخاص المقابل. لذلك، فإن غالبية أصول المستخدمين العاديين لن تكون مهددة على الفور. وإذا حدث انهيار مفاجئ في السوق بسبب الذعر من الهجمات الكمومية، فسيكون ذلك فرصة جيدة لدخول بيتكوين OG.

من الناحية التقنية، توجد حلول، مثل الترقية إلى توقيعات مقاومة للحوسبة الكمومية، لكن كما ذُكر سابقًا، فإن التنفيذ على أرض الواقع يمثل تحديًا كبيرًا.

أشارت شركة a16z مؤخرًا إلى أن بيتكوين تواجه مشكلتين رئيسيتين: الأولى كفاءة الحوكمة المنخفضة، حيث أن الترقية بطيئة جدًا، وإذا لم يتفق المجتمع، فقد يؤدي ذلك إلى تقسيم صلب مدمر؛ الثانية الاستجابة للتحول، حيث أن الترقية لا تتم بشكل تلقائي، ويجب على المستخدمين نقل أصولهم يدويًا إلى عناوين جديدة. هذا يعني أن الكثير من العملات النائمة ستفقد الحماية. وتقدر بعض الدراسات أن عدد البيتكوينات المعرضة للهجمات الكمومية والتي قد تُترك، يصل إلى ملايين، بقيمة تريليونات الدولارات وفقًا للقيمة السوقية الحالية.

كما أضاف Charles Hoskinson، مؤسس Cardano، أن نشر التشفير المقاوم للحوسبة الكمومية بالكامل مكلف جدًا. فقد أكملت المعايير الوطنية الأمريكية للتشفير المقاوم للحوسبة الكمومية في 2024، لكن بدون دعم من الأجهزة المعجلة، فإن تكاليف العمليات وحجم البيانات ستقلل بشكل كبير من قدرة المعاملات على الشبكة، وقد يؤدي ذلك إلى خسارة في الأداء بمقدار درجة واحدة تقريبًا. وأشار إلى أنه يجب الاعتماد على برامج اختبار معايير الحوسبة الكمومية التي تمولها DARPA (المكتب الأمريكي للبحوث الدفاعية المتقدمة)، والمتوقع أن يتم تقييمها في 2033، لتحديد ما إذا كانت التقنية جاهزة للاستخدام. فقط عندما تتأكد الأوساط العلمية من أن الأجهزة الكمومية يمكنها أداء عمليات تدميرية بشكل مستقر، يصبح من الضروري استبدال التشفير بشكل كامل. العمل المبكر سيكون فقط إهدارًا لموارد الشبكة النادرة على تقنية غير ناضجة.

أما Michael Saylor، مؤسس Strategy، فاعتبر أن أي تغييرات على البروتوكول يجب أن تتم بحذر شديد. فبيتكوين في جوهرها بروتوكول عملة، وافتقارها إلى التغييرات السريعة والتكرار المتكرر هو أحد مزاياها، وليس عيبًا. لذلك، يجب أن يكون تعديل بروتوكول بيتكوين محافظًا للغاية، ويجب أن يضمن توافقًا عالميًا. قال: “إذا أردت تدمير شبكة بيتكوين، فإن أحد أكثر الطرق فاعلية هو تزويد مجموعة من المطورين المتميزين بتمويل غير محدود، ليواصلوا تحسينها.”

وأضاف Saylor أن مع ترقية الشبكة، ستنتقل العملات النشطة إلى عناوين آمنة، بينما ستُجمد البيتكوينات التي فقدت المفاتيح الخاصة أو التي لا يمكن للمستخدمين التعامل معها (بما في ذلك تلك التي قيد القفل بواسطة الحواسيب الكمومية). هذا سيؤدي إلى تقليل المعروض الفعلي لبيتكوين، مما يجعله أقوى.

من النظرية إلى التطبيق، الشبكات العامة تبدأ معركة الدفاع ضد الهجمات الكمومية

على الرغم من أن العاصفة الكمومية لم تصل بعد، إلا أن الشبكات العامة بدأت معركتها.

في جانب مجتمع بيتكوين، في 5 ديسمبر، أصدر باحثو Blockstream، Mikhail Kudinov وJonas Nick، ورقة بحث معدلة اقترحت أن تقنية التوقيع المستندة إلى التجزئة قد تكون الحل الرئيسي لحماية شبكة البيتكوين التي تقدر قيمتها بـ 1.8 تريليون دولار من تهديدات الحواسيب الكمومية. يعتقد الباحثون أن التوقيعات المستندة إلى التجزئة تعتبر حلاً مقنعًا بعد الكم، لأنها تعتمد بشكل كامل على آلية تعتمد على وظائف التجزئة، والتي تتشابه مع الافتراضات الموجودة في تصميم البيتكوين. تم تحليل هذا الحل بشكل موسع من قبل المعهد الوطني للمقاييس والتقنية في الولايات المتحدة خلال عملية توحيد المعايير بعد الكم، مما يعزز من موثوقيته.

إيثريوم أدرجت التشفير بعد الكم (PQC) ضمن خارطة طريقها طويلة المدى، خاصة كهدف رئيسي في مرحلة Splurge، لمواجهة تهديدات الحوسبة الكمومية المستقبلية. تعتمد الاستراتيجية على الترقية الهرمية، باستخدام Layer 2 كبيئة اختبار لتشغيل خوارزميات مقاومة للحوسبة الكمومية، مع تقنيات مرشحة تشمل التشفير القائم على الشبكات والتشفير القائم على التجزئة، لضمان انتقال سلس مع الحفاظ على أمان Layer 1. قبل فترة، حذر مؤسس إيثريوم، Vitalik Buterin، مرة أخرى من أن الحواسيب الكمومية قد تكسر تشفير المنحنى الإهليلجي لإيثريوم بحلول 2028. ودعا المجتمع إلى الترقية إلى التشفير المقاوم للحوسبة الكمومية خلال أربع سنوات، لحماية الشبكة، واقترح أن يتركز الابتكار على الحلول من الطبقة الثانية، والمحافظ، وأدوات الخصوصية، بدلاً من التغييرات المتكررة في البروتوكول الأساسي.

كما أن الشبكات الناشئة تضع خططًا لمقاومة الهجمات الكمومية. على سبيل المثال، أعلنت Aptos مؤخرًا عن مقترح تحسين الحساب AIP-137، الذي يهدف إلى دعم التوقيعات الرقمية المقاومة للحوسبة الكمومية على مستوى الحسابات، لمواجهة المخاطر المحتملة على التشفير الحالي مع تطور الحوسبة الكمومية. سيُقدم المقترح بشكل اختياري، دون التأثير على الحسابات الحالية. وفقًا للمقترح، ستدعم Aptos توقيعات تعتمد على التجزئة تم توحيدها في FIPS 205؛

مؤسسة Solana أعلنت مؤخرًا عن تعاون مع شركة Project Eleven، المختصة بالأمان بعد الكم، لتعزيز استراتيجيتها لمقاومة الهجمات الكمومية على شبكة Solana. كجزء من التعاون، قامت Project Eleven بتقييم شامل لتهديدات الحوسبة الكمومية على بيئة Solana، بما يشمل البروتوكولات الأساسية، محافظ المستخدمين، أمان المدققين، والافتراضات طويلة الأمد حول التشفير، ونجحت في نمذجة اختبار شبكة تجريبية تستخدم توقيعات رقمية مقاومة للحوسبة الكمومية، مما يثبت إمكانية ومرونة المعاملات المقاومة للحوسبة الكمومية في بيئة حقيقية.

Cardano تتبع حاليًا منهجًا تدريجيًا لمواجهة تهديدات الحوسبة الكمومية المستقبلية، مثل استخدام بروتوكول Mithril لإنشاء نقاط فحص بعد كم للشبكة، مع إضافة احتياطيات دون التأثير على أداء الشبكة الأساسية. بعد نضوج دعم الأجهزة المعجلة، ستدمج الحلول المقاومة للحوسبة الكمومية تدريجيًا في الشبكة الرئيسية، بما يشمل استبدال VRF والتوقيعات بشكل كامل. هذا النهج يشبه وضع قارب نجاة على السطح، ومراقبة العاصفة قبل أن تتطور، بدلاً من محاولة تحويل السفينة بأكملها إلى حصن فولاذي بطيء قبل وصول العاصفة.

Zcash طورت آلية استرداد مقاومة للحوسبة الكمومية، تتيح للمستخدمين نقل أصولهم القديمة إلى وضع أكثر أمانًا بعد الكم.

بشكل عام، على الرغم من أن الأزمة الكمومية لم تصل بعد، إلا أن وتيرة التطور التكنولوجي لا يمكن إنكارها، وتصبح استراتيجيات الدفاع ضرورة حتمية للمشاريع التشفيرية، مع توقع انضمام المزيد من الشبكات إلى معركة الدفاع والهجوم هذه.

لكن Willy Woo أضاف أن أنواع العناوين الأحدث لبيتكوين ليست سهلة التعرض للهجمات الكمومية، لأنها لا تكشف عن المفتاح العام بالكامل على السلسلة؛ وإذا كان المفتاح العام غير معروف، فلن يتمكن الحاسوب الكمومي من توليد المفتاح الخاص المقابل. لذلك، فإن غالبية أصول المستخدمين العاديين لن تكون مهددة على الفور. وإذا حدث انهيار مفاجئ في السوق بسبب الذعر من الهجمات الكمومية، فسيكون ذلك فرصة جيدة لدخول بيتكوين OG.

من الناحية التقنية، توجد حلول، مثل الترقية إلى توقيعات مقاومة للحوسبة الكمومية، لكن كما ذُكر سابقًا، فإن التنفيذ على أرض الواقع يمثل تحديًا كبيرًا.

أشارت شركة a16z مؤخرًا إلى أن بيتكوين تواجه مشكلتين رئيسيتين: الأولى كفاءة الحوكمة المنخفضة، حيث أن الترقية بطيئة جدًا، وإذا لم يتفق المجتمع، فقد يؤدي ذلك إلى تقسيم صلب مدمر؛ الثانية الاستجابة للتحول، حيث أن الترقية لا تتم بشكل تلقائي، ويجب على المستخدمين نقل أصولهم يدويًا إلى عناوين جديدة. هذا يعني أن الكثير من العملات النائمة ستفقد الحماية. وتقدر بعض الدراسات أن عدد البيتكوينات المعرضة للهجمات الكمومية والتي قد تُترك، يصل إلى ملايين، بقيمة تريليونات الدولارات وفقًا للقيمة السوقية الحالية.

كما أضاف Charles Hoskinson، مؤسس Cardano، أن نشر التشفير المقاوم للحوسبة الكمومية بالكامل مكلف جدًا. فقد أكملت المعايير الوطنية الأمريكية للتشفير المقاوم للحوسبة الكمومية في 2024، لكن بدون دعم من الأجهزة المعجلة، فإن تكاليف العمليات وحجم البيانات ستقلل بشكل كبير من قدرة المعاملات على الشبكة، وقد يؤدي ذلك إلى خسارة في الأداء بمقدار درجة واحدة تقريبًا. وأشار إلى أنه يجب الاعتماد على برامج اختبار معايير الحوسبة الكمومية التي تمولها DARPA (المكتب الأمريكي للبحوث الدفاعية المتقدمة)، والمتوقع أن يتم تقييمها في 2033، لتحديد ما إذا كانت التقنية جاهزة للاستخدام. فقط عندما تتأكد الأوساط العلمية من أن الأجهزة الكمومية يمكنها أداء عمليات تدميرية بشكل مستقر، يصبح من الضروري استبدال التشفير بشكل كامل. العمل المبكر سيكون فقط إهدارًا لموارد الشبكة النادرة على تقنية غير ناضجة.

أما Michael Saylor، مؤسس Strategy، فاعتبر أن أي تغييرات على البروتوكول يجب أن تتم بحذر شديد. فبيتكوين في جوهرها بروتوكول عملة، وافتقارها إلى التغييرات السريعة والتكرار المتكرر هو أحد مزاياها، وليس عيبًا. لذلك، يجب أن يكون تعديل بروتوكول بيتكوين محافظًا للغاية، ويجب أن يضمن توافقًا عالميًا. قال: “إذا أردت تدمير شبكة بيتكوين، فإن أحد أكثر الطرق فاعلية هو تزويد مجموعة من المطورين المتميزين بتمويل غير محدود، ليواصلوا تحسينها.”

وأضاف Saylor أن مع ترقية الشبكة، ستنتقل العملات النشطة إلى عناوين آمنة، بينما ستُجمد البيتكوينات التي فقدت المفاتيح الخاصة أو التي لا يمكن للمستخدمين التعامل معها (بما في ذلك تلك التي قيد القفل بواسطة الحواسيب الكمومية). هذا سيؤدي إلى تقليل المعروض الفعلي لبيتكوين، مما يجعله أقوى.

من النظرية إلى التطبيق، الشبكات العامة تبدأ معركة الدفاع ضد الهجمات الكمومية

على الرغم من أن العاصفة الكمومية لم تصل بعد، إلا أن الشبكات العامة بدأت معركتها.

في جانب مجتمع بيتكوين، في 5 ديسمبر، أصدر باحثو Blockstream، Mikhail Kudinov وJonas Nick، ورقة بحث معدلة اقترحت أن تقنية التوقيع المستندة إلى التجزئة قد تكون الحل الرئيسي لحماية شبكة البيتكوين التي تقدر قيمتها بـ 1.8 تريليون دولار من تهديدات الحواسيب الكمومية. يعتقد الباحثون أن التوقيعات المستندة إلى التجزئة تعتبر حلاً مقنعًا بعد الكم، لأنها تعتمد بشكل كامل على آلية تعتمد على وظائف التجزئة، والتي تتشابه مع الافتراضات الموجودة في تصميم البيتكوين. تم تحليل هذا الحل بشكل موسع من قبل المعهد الوطني للمقاييس والتقنية في الولايات المتحدة خلال عملية توحيد المعايير بعد الكم، مما يعزز من موثوقيته.

إيثريوم أدرجت التشفير بعد الكم (PQC) ضمن خارطة طريقها طويلة المدى، خاصة كهدف رئيسي في مرحلة Splurge، لمواجهة تهديدات الحوسبة الكمومية المستقبلية. تعتمد الاستراتيجية على الترقية الهرمية، باستخدام Layer 2 كبيئة اختبار لتشغيل خوارزميات مقاومة للحوسبة الكمومية، مع تقنيات مرشحة تشمل التشفير القائم على الشبكات والتشفير القائم على التجزئة، لضمان انتقال سلس مع الحفاظ على أمان Layer 1. قبل فترة، حذر مؤسس إيثريوم، Vitalik Buterin، مرة أخرى من أن الحواسيب الكمومية قد تكسر تشفير المنحنى الإهليلجي لإيثريوم بحلول 2028. ودعا المجتمع إلى الترقية إلى التشفير المقاوم للحوسبة الكمومية خلال أربع سنوات، لحماية الشبكة، واقترح أن يتركز الابتكار على الحلول من الطبقة الثانية، والمحافظ، وأدوات الخصوصية، بدلاً من التغييرات المتكررة في البروتوكول الأساسي.

كما أن الشبكات الناشئة تضع خططًا لمقاومة الهجمات الكمومية. على سبيل المثال، أعلنت Aptos مؤخرًا عن مقترح تحسين الحساب AIP-137، الذي يهدف إلى دعم التوقيعات الرقمية المقاومة للحوسبة الكمومية على مستوى الحسابات، لمواجهة المخاطر المحتملة على التشفير الحالي مع تطور الحوسبة الكمومية. سيُقدم المقترح بشكل اختياري، دون التأثير على الحسابات الحالية. وفقًا للمقترح، ستدعم Aptos توقيعات تعتمد على التجزئة تم توحيدها في FIPS 205؛

مؤسسة Solana أعلنت مؤخرًا عن تعاون مع شركة Project Eleven، المختصة بالأمان بعد الكم، لتعزيز استراتيجيتها لمقاومة الهجمات الكمومية على شبكة Solana. كجزء من التعاون، قامت Project Eleven بتقييم شامل لتهديدات الحوسبة الكمومية على بيئة Solana، بما يشمل البروتوكولات الأساسية، محافظ المستخدمين، أمان المدققين، والافتراضات طويلة الأمد حول التشفير، ونجحت في نمذجة اختبار شبكة تجريبية تستخدم توقيعات رقمية مقاومة للحوسبة الكمومية، مما يثبت إمكانية ومرونة المعاملات المقاومة للحوسبة الكمومية في بيئة حقيقية.

Cardano تتبع حاليًا منهجًا تدريجيًا لمواجهة تهديدات الحوسبة الكمومية المستقبلية، مثل استخدام بروتوكول Mithril لإنشاء نقاط فحص بعد كم للشبكة، مع إضافة احتياطيات دون التأثير على أداء الشبكة الأساسية. بعد نضوج دعم الأجهزة المعجلة، ستدمج الحلول المقاومة للحوسبة الكمومية تدريجيًا في الشبكة الرئيسية، بما يشمل استبدال VRF والتوقيعات بشكل كامل. هذا النهج يشبه وضع قارب نجاة على السطح، ومراقبة العاصفة قبل أن تتطور، بدلاً من محاولة تحويل السفينة بأكملها إلى حصن فولاذي بطيء قبل وصول العاصفة.

Zcash طورت آلية استرداد مقاومة للحوسبة الكمومية، تتيح للمستخدمين نقل أصولهم القديمة إلى وضع أكثر أمانًا بعد الكم.

بشكل عام، على الرغم من أن الأزمة الكمومية لم تصل بعد، إلا أن وتيرة التطور التكنولوجي لا يمكن إنكارها، وتصبح استراتيجيات الدفاع ضرورة حتمية للمشاريع التشفيرية، مع توقع انضمام المزيد من الشبكات إلى معركة الدفاع والهجوم هذه.