# Cetus 遭受2.3億美元攻擊,詳解攻擊手法及資金流向5月22日,SUI生態流動性提供商Cetus疑似遭受攻擊,流動性池深度大幅下降,多個交易對出現下跌,預計損失金額超過2.3億美元。Cetus隨後發布公告稱已暫停智能合約,正在調查事件。慢霧安全團隊第一時間介入分析並發布安全提醒。以下是對攻擊手法及資金轉移情況的詳細解析。## 攻擊分析攻擊者通過精心構造參數,利用溢出漏洞繞過檢測,用極小的代幣金額換取巨額流動性資產。具體步驟如下:1. 攻擊者通過閃電貸借出10,024,321.28個haSUI,導致池子價格暴跌99.90%。2. 攻擊者選擇了一個極窄的價格區間開立流動性頭寸,區間寬度僅1.00496621%。3. 攻擊核心:攻擊者聲明添加巨額流動性,但系統實際只收取了1個代幣A。這是由於get_delta_a函數中的checked_shlw存在溢出檢測繞過漏洞。4. 攻擊者移除流動性,獲得巨額代幣收益: - 第一次移除:10,024,321.28個haSUI - 第二次移除:1個haSUI - 第三次移除:10,024,321.28個haSUI5. 攻擊者歸還閃電貸,淨獲利約10,024,321.28個haSUI和5,765,124.79個SUI。## 項目方修復情況Cetus發布了修復補丁,主要修正了checked_shlw函數的實現:- 將錯誤的掩碼修正爲正確的閾值- 修正判斷條件- 確保能正確檢測並返回溢出標志## 資金流向分析攻擊者獲利約2.3億美元,包括SUI、vSUI、USDC等多種資產。部分資金通過跨鏈橋轉移到EVM地址。- 約1000萬美元資產存入Suilend- 24,022,896 SUI轉入新地址,暫未轉出- Cetus稱已成功凍結SUI上1.62億美元被盜資金EVM地址資金流向:- BSC上收到5.2319 BNB,暫未轉出- Ethereum上收到USDT、USDC、SOL和ETH- 部分資產通過DEX兌換爲ETH- 20,000 ETH轉入新地址,暫未轉出- 當前Ethereum餘額爲3,244 ETH## 總結本次攻擊展示了數學溢出漏洞的威力。攻擊者通過精確計算,利用checked_shlw函數缺陷,以1個代幣成本獲得巨額流動性。這是一次精密的數學攻擊,提醒開發人員在智能合約開發中需嚴格驗證所有數學函數的邊界條件。

Cetus遭2.3億美元攻擊 溢出漏洞導致資產重大損失

Cetus 遭受2.3億美元攻擊,詳解攻擊手法及資金流向

5月22日,SUI生態流動性提供商Cetus疑似遭受攻擊,流動性池深度大幅下降,多個交易對出現下跌,預計損失金額超過2.3億美元。Cetus隨後發布公告稱已暫停智能合約,正在調查事件。

慢霧安全團隊第一時間介入分析並發布安全提醒。以下是對攻擊手法及資金轉移情況的詳細解析。

攻擊分析

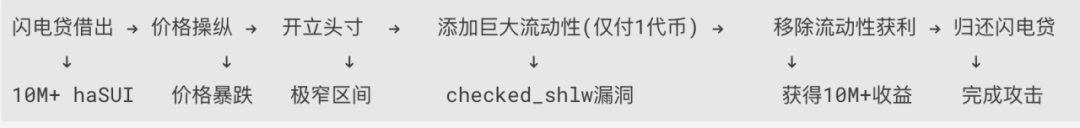

攻擊者通過精心構造參數,利用溢出漏洞繞過檢測,用極小的代幣金額換取巨額流動性資產。具體步驟如下:

攻擊者通過閃電貸借出10,024,321.28個haSUI,導致池子價格暴跌99.90%。

攻擊者選擇了一個極窄的價格區間開立流動性頭寸,區間寬度僅1.00496621%。

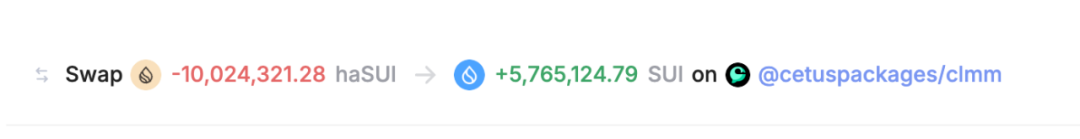

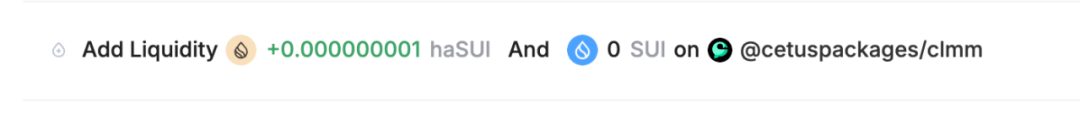

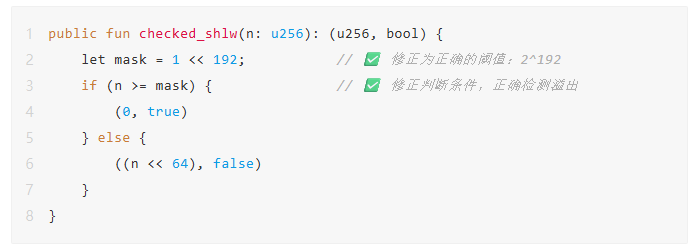

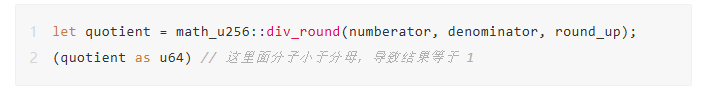

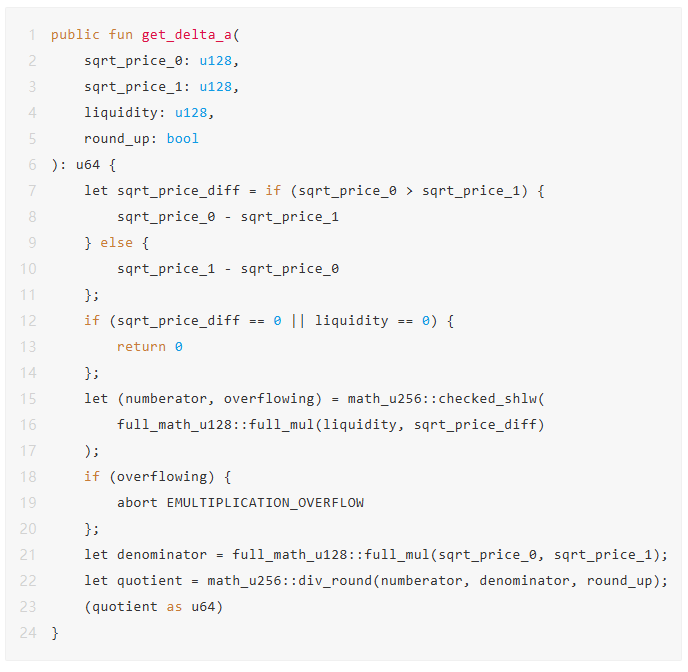

攻擊核心:攻擊者聲明添加巨額流動性,但系統實際只收取了1個代幣A。這是由於get_delta_a函數中的checked_shlw存在溢出檢測繞過漏洞。

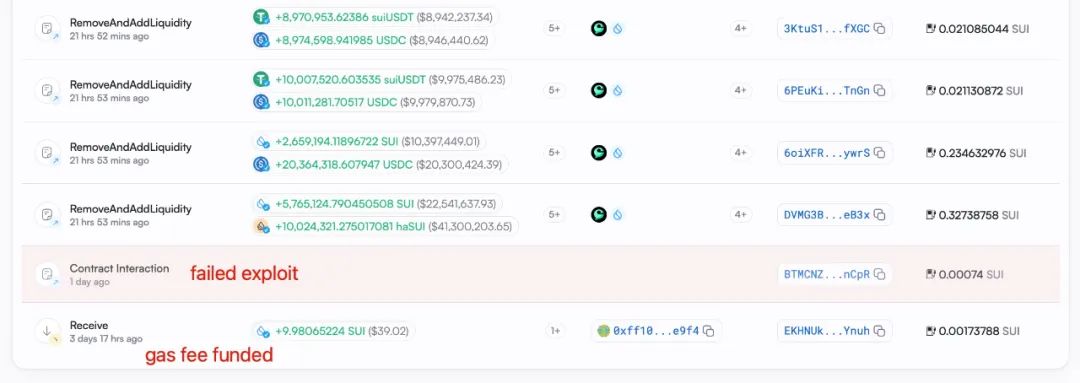

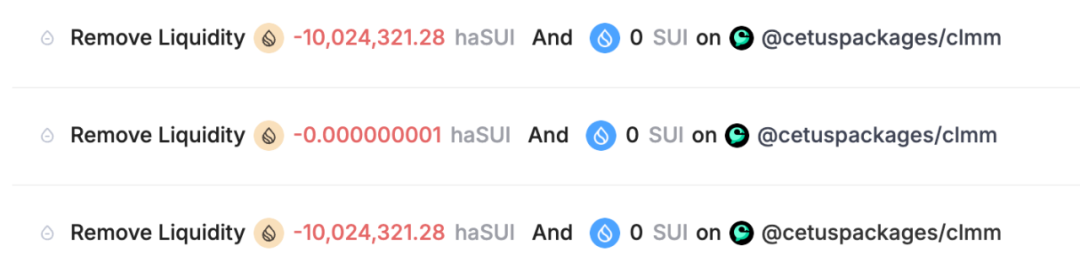

攻擊者移除流動性,獲得巨額代幣收益:

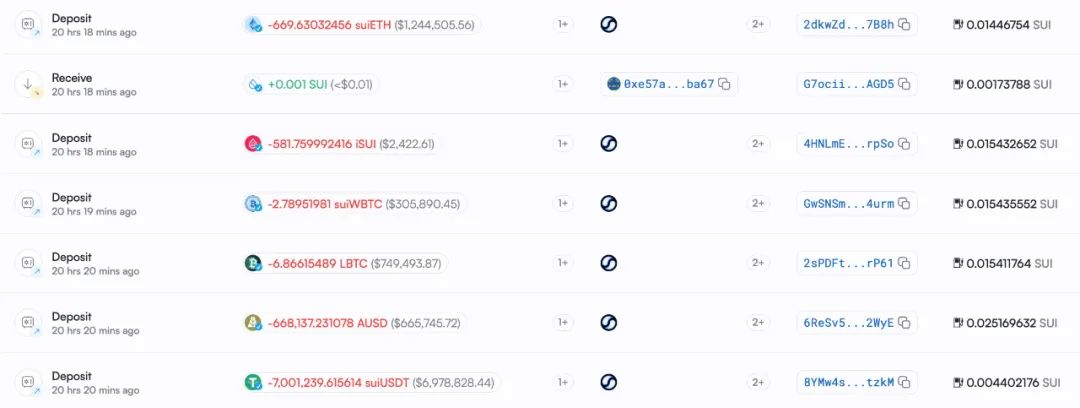

攻擊者歸還閃電貸,淨獲利約10,024,321.28個haSUI和5,765,124.79個SUI。

項目方修復情況

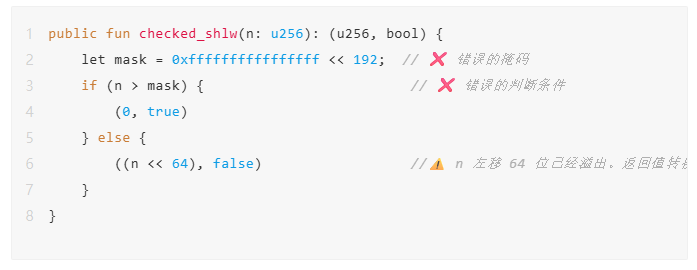

Cetus發布了修復補丁,主要修正了checked_shlw函數的實現:

資金流向分析

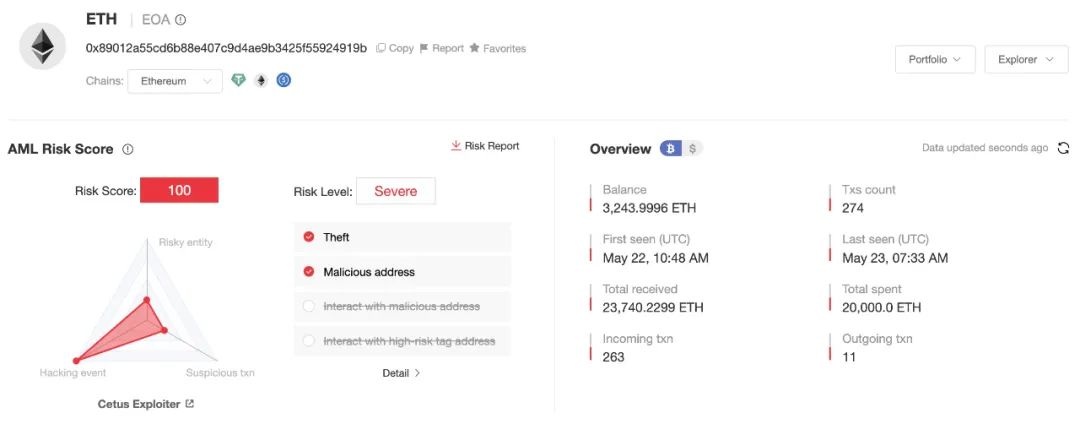

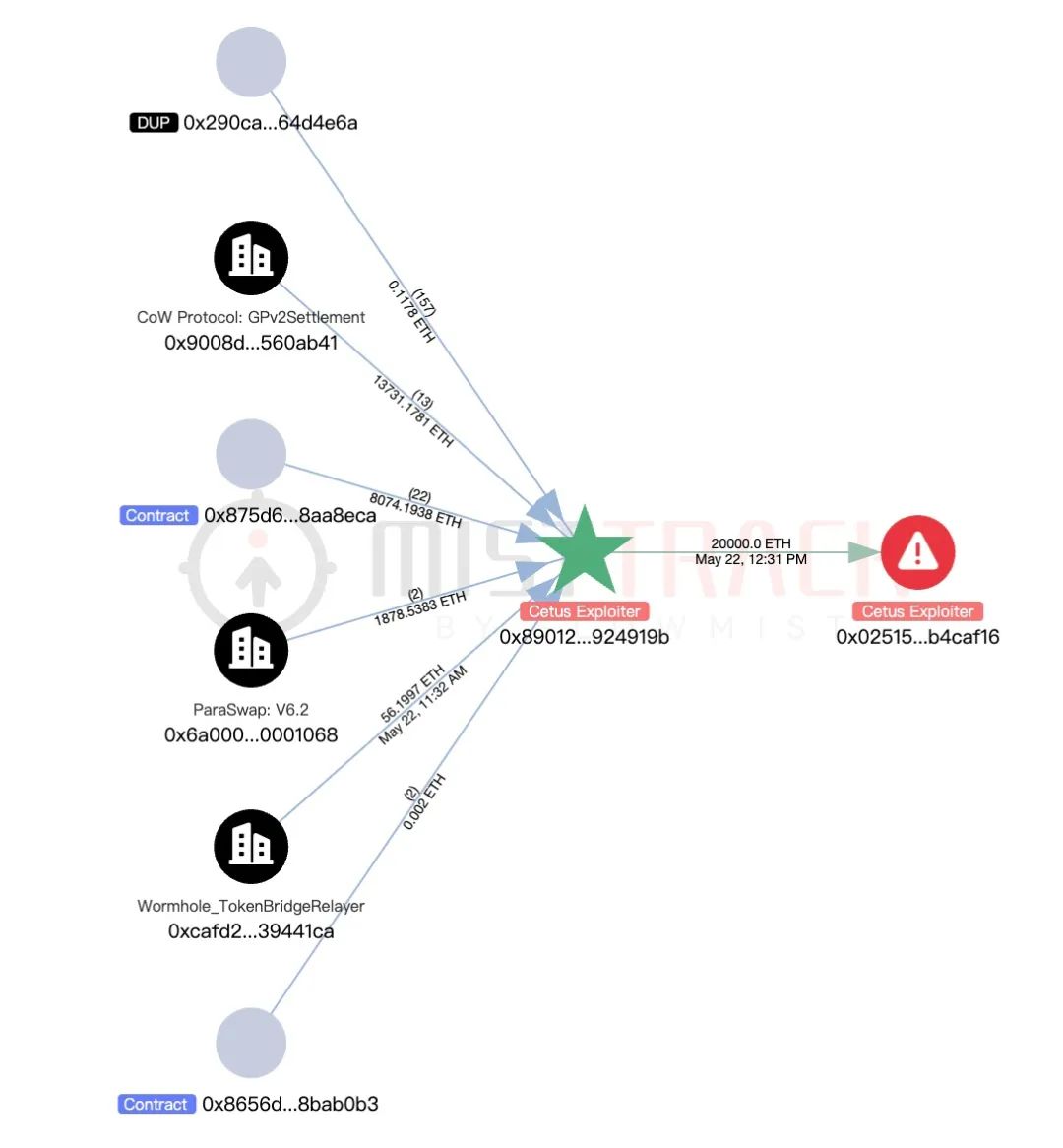

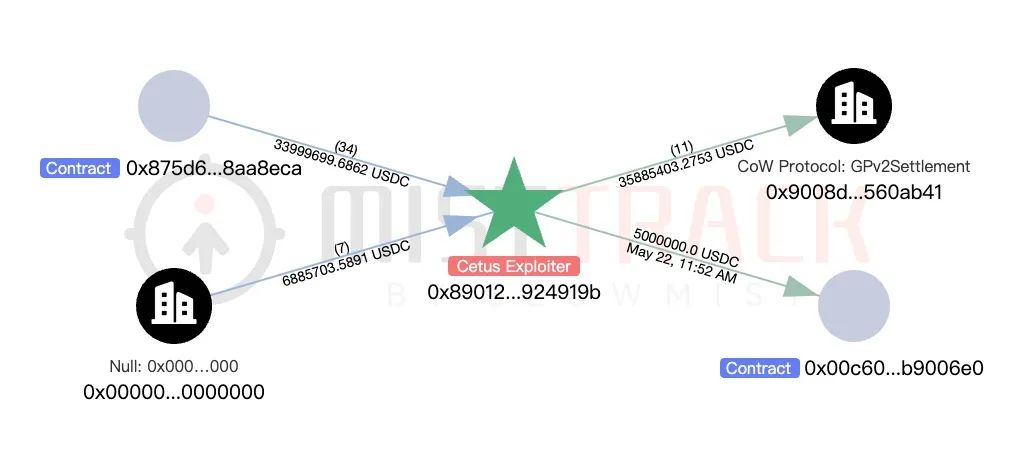

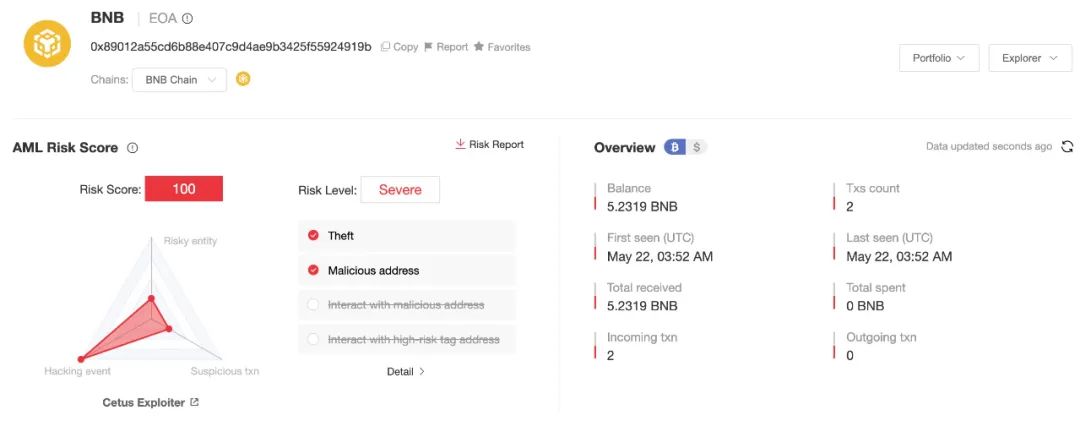

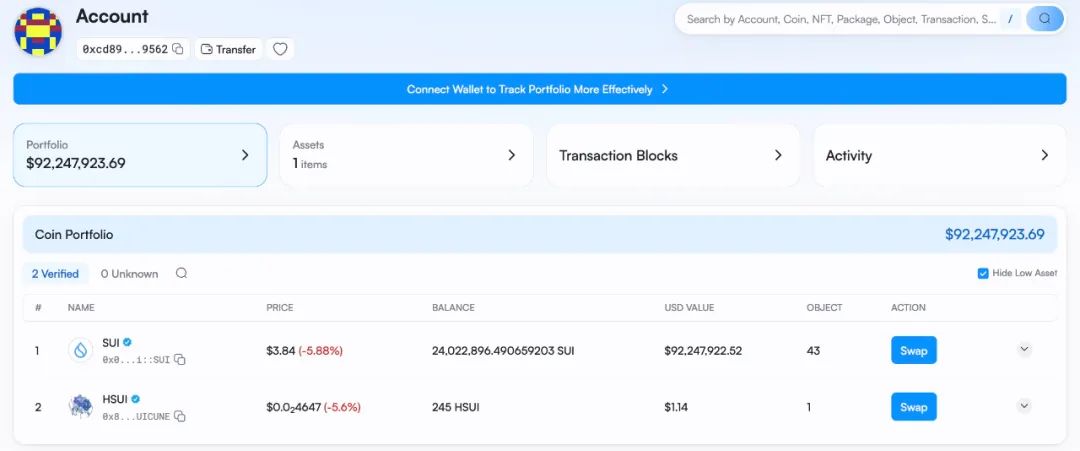

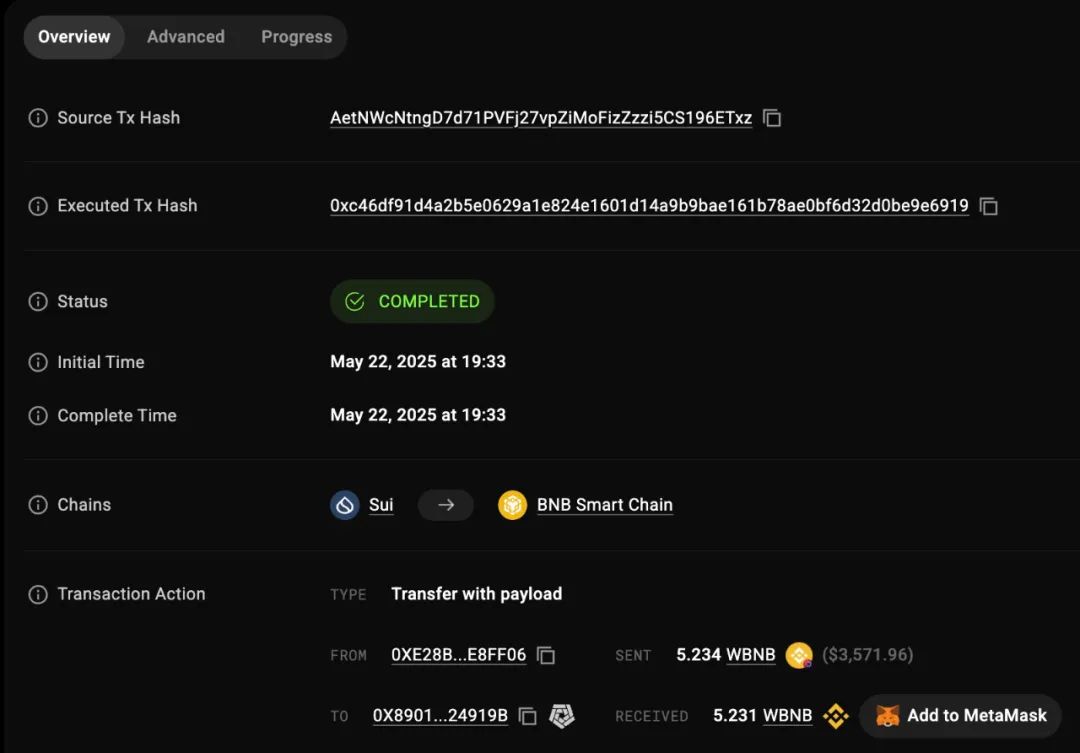

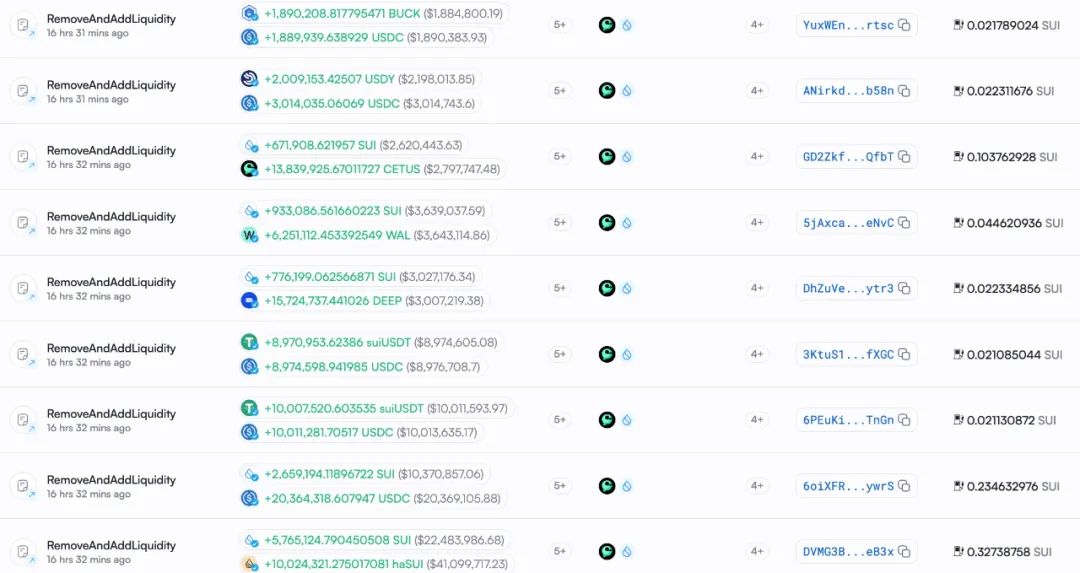

攻擊者獲利約2.3億美元,包括SUI、vSUI、USDC等多種資產。部分資金通過跨鏈橋轉移到EVM地址。

EVM地址資金流向:

總結

本次攻擊展示了數學溢出漏洞的威力。攻擊者通過精確計算,利用checked_shlw函數缺陷,以1個代幣成本獲得巨額流動性。這是一次精密的數學攻擊,提醒開發人員在智能合約開發中需嚴格驗證所有數學函數的邊界條件。