#「無料」TradingViewプレミアム スティーラー、Cloudflareへの記録破りのDDoS攻撃、およびその他のサイバーセキュリティイベント私たちは、サイバーセキュリティの世界からの最も重要なニュースを一週間分まとめました。* ハッカーは偽の取引ビュープレミアムにスティーラーを隠しました。* 専門家は暗号ユーザーにとって危険なスティーラーを発見しました。* ランサムウェア攻撃者は、AIモデルにアート作品を流出させると脅迫しました。* 中国のロボット管理に脆弱性が見つかりました。## ハッカーは偽の取引ビュープレミアムにスティーラーを隠しましたサイバー犯罪者は、被害者のAndroidにマルウェアをダウンロードさせるためのTradingView Premiumの無料インストールに関する偽の広告を広めていました。これについてはBitdefenderの研究者が報告しています。Brokewellで使用されるソフトウェアは2024年初頭に登場しました。これには、機密データの盗難、リモート監視、感染したデバイスの制御など、幅広い機能が備わっています。研究者によれば、キャンペーンのターゲットは暗号通貨のユーザーである。これは7月22日以降少なくとも活動しており、約75のローカライズされたロシア語セグメントの広告を使用している。悪意のある広告の例。出典:Bitdefender。被害者がリンクをクリックすると、元の取引ビューサイトを偽装したサイトにリダイレクトされ、悪意のあるファイルtw-update.apkが提供されました。インストール後、アプリはアクセシビリティ機能へのアクセスを要求しました。承認された場合、いわゆるシステム更新ウィンドウが表示されました。この間、インフォスティーラーは必要なすべての権限を取得しました。さらに、攻撃者はAndroidのシステム要求を模倣してスマートフォンの画面ロックPINコードを取得しようとしました。スマートフォンのロック画面のPINコードをマルウェアから入力するように求められています。出典:Bitdefender。専門家は、このスキームがモバイルユーザーのみに特化していることを指摘しました:他のデバイスから移動すると無害なコンテンツが表示されました。Bitdefenderによると、偽のアプリケーションは「Brokewellマルウェアの拡張版」であり、次の機能を備えています:* BTC、ETH、USDT、およびIBANの銀行口座情報をスキャンします;* Google Authenticatorからコードを盗んでエクスポートします。* 偽のログイン画面を介してアカウントをハッキングします;* スクリーンとキー入力を記録し、クッキーを盗み、カメラとマイクをアクティブにし、ジオロケーションを追跡する;* SMSを傍受し、銀行や2FAコードを含む、標準のメッセージプログラムを置き換えます;* SMSを送信したり、電話をかけたり、ソフトウェアを削除したり、さらには自己破壊したりするために、TorやWebSocketsを介してリモートコマンドを受け取ることができます。## 専門家が暗号ユーザーにとって危険なスタイラーを発見F6の研究者たちは、6月に発見された悪意のあるスキームPhantom Papaについて報告しました。攻撃者は、Phantomスタイラーを含む添付ファイルを持つロシア語と英語のメールを送信していました。CaaSソフトStealeriumに基づくPOは、オペレーターがパスワード、銀行および暗号通貨情報、ブラウザやメッセンジャーのコンテンツを盗むことを可能にします。スタイラーを含む悪意のあるメールの受取人は、小売業、産業、建設業、ITなどのさまざまな経済分野の組織でした。報告書では、See My Nude Pictures and Videosのような性的内容のテーマを持つ偽のメールを攻撃者が選んでいることが指摘されています。また、「支払いのコピー №06162025 添付」といった古典的なフィッシング詐欺の手口も見られました。詐欺師からのフィッシングメールの断片で、アーカイブをダウンロードする提案が含まれています。出典:F6。メールに添付されたRARアーカイブ内の.imgおよび.iso拡張子のファイルを解凍して実行すると、デバイスにマルウェアが侵入しました。被害者のマシンで実行されると、Phantomは「ハードウェア」とシステム構成に関する詳細情報を収集し、ブラウザからクッキー、パスワード、クレジットカード情報、画像、および文書を盗みました。収集された情報は、papaobilogsのようなTelegramボットを通じて詐欺師に送信されました。暗号通貨の所有者に対するもう一つの脅威は、クリッパーモジュールです。これは、2秒の間隔でクリップボードの内容を無限ループで抽出していました。内容が変更されると、マルウェアはそれをファイルに保存しました。次に、アクティブウィンドウをスキャンして、暗号サービスに関連する単語を探しました:「bitcoin」、「monero」、「crypto」、「trading」、「wallet」、「coinbase」。検出された場合、人気のあるアドレスのスニペットを介して暗号財布のクリップボードを検索するフェーズが始まります。見つかった場合、ソフトウェアはユーザーの財布を攻撃者の事前設定されたアドレスに置き換えます。また、PhantomにはPornDetectorモジュールがあります。これはユーザーの活動を監視し、「porn」、「sex」、「hentai」のいずれかの文字列が見つかった場合、ファイルにスクリーンショットを作成します。その後、ウィンドウがまだアクティブな場合、モジュールはウェブカメラで写真を撮ります。## ランサムウェアがAIモデルにアート作品を流出させると脅迫8月30日、LunaLockの脅迫者がアーティスト向けサービスArtists&Clientsのページにハッキングに関する情報を掲載したとされている。これについて404 Mediaが報じている。悪意のある者たちは、アートマーケットプレイスの所有者に対して、$50,000のビットコインまたはMoneroでの身代金を要求しました。それ以外の場合、彼らはすべてのデータを公開し、アート作品をLLMモデルの学習のためにAI企業に引き渡すと約束しました。サイトにはカウントダウンタイマーが設置され、所有者には必要な金額を集めるための数日間が与えられました。執筆時点ではリソースは機能していません。> > *「これは、悪意のある者が脅迫の戦術の一環としてAIモデルの学習の脅威を利用しているのを見るのは初めてです」*と、サイバー脅威のシニアアナリストであるFlareのタミー・ハーパーが404 Mediaへのコメントで述べました。> > > 彼女は、そのような行動が感受性の高いテーマのためにアーティストに対して効果的である可能性があると付け加えました。## 中国のロボット管理に脆弱性が見つかりました8月29日、ハッカーのニックネームを持つサイバーセキュリティ専門家BobDaHackerが、世界の主要な商業ロボット供給者の保護に問題を発見しました。この脆弱性により、機械が任意のコマンドに従うことができました。Pudu Robotics — 中国の製造業および公共の場でのさまざまなタスクを実行するロボットのメーカーBobDaHackerは、ロボット管理ソフトウェアへの管理アクセスがブロックされていないことを発見しました。彼によれば、攻撃を行うには、悪意のある者が有効な認証トークンを取得するか、購入前のテスト用アカウントを作成するだけで十分です。初期認証を通過した後、追加のセキュリティチェックは行われませんでした。攻撃者は、食事の配達をリダイレクトしたり、レストランロボットの全パークをオフにする機会を得ました。これにより、誰でも重大な変更を加えることが可能になりました。例えば、ロボットの名前を変更して復旧を困難にすることができました。## Cloudflareは記録的なDDoS攻撃に耐えましたCloudflareは、これまでに記録された中で最大のDDoS攻撃をブロックしました。そのピーク能力は11.5Tbpsに達しました。このことは、ネットワークサービスプロバイダーが9月1日に発表しました。> Cloudflareの防御はフル稼働しています。過去数週間で、私たちは自律的に数百件の超大容量DDoS攻撃をブロックしてきました。その中で最大のものは5.1 Bppsと11.5 Tbpsのピークに達しました。11.5 Tbpsの攻撃は主にGoogle CloudからのUDPフラッドでした。… pic.twitter.com/3rOys7cfGS> > — Cloudflare (@Cloudflare) 2025年9月1日> > *「Cloudflareの保護システムは強化モードで稼働しています。過去数週間で、私たちはオフラインで数百件の超大規模なDDoS攻撃をブロックしました。その中で最大のものは、毎秒51億パケットおよび11.5Tbpsに達しました」*と、会社は発表しました。> > > 記録的なDDoS攻撃は約35秒間続き、いくつかのIoTデバイスとクラウドプロバイダーの組み合わせでした。ForkLogにも掲載されています。* Grokking. チャットボットGrokは詐欺リンクの公開を学びました。* 量子コンピュータが「小さな」暗号鍵をハッキングしました。* 米国で量子の脅威から資産を保護するための計画が提案されました。* ハッカーはスマートコントラクトに悪意のあるリンクを隠しました。* ヴィーナスユーザーはフィッシングによって2700万ドルを失いました。* 心理学の本がChatGPTを「ハック」するのに役立ちました。* ハッカーはスマートウォレットを使ってWLFIトークンを盗みました。* 8月の暗号プロジェクトのハッキングによる損失は163百万ドルに達しました。* Binanceは詐欺師の資産を4700万ドル凍結するのを助けました。* エルサルバドルは、量子脅威から6284 BTCを保護しました。## 週末に読むべきものは?ForkLogは、月刊ダイジェストFLMonthlyの一環として、暗号パンカーのアントン・ネステロフとプライバシーの主な脅威とそれに対抗する方法について話しました。

「無料」の取引ビュープレミアムとスタイラー、Cloudflareに対する記録的なDDoS攻撃、そしてその他のサイバーセキュリティイベント

私たちは、サイバーセキュリティの世界からの最も重要なニュースを一週間分まとめました。

ハッカーは偽の取引ビュープレミアムにスティーラーを隠しました

サイバー犯罪者は、被害者のAndroidにマルウェアをダウンロードさせるためのTradingView Premiumの無料インストールに関する偽の広告を広めていました。これについてはBitdefenderの研究者が報告しています。

Brokewellで使用されるソフトウェアは2024年初頭に登場しました。これには、機密データの盗難、リモート監視、感染したデバイスの制御など、幅広い機能が備わっています。

研究者によれば、キャンペーンのターゲットは暗号通貨のユーザーである。これは7月22日以降少なくとも活動しており、約75のローカライズされたロシア語セグメントの広告を使用している。

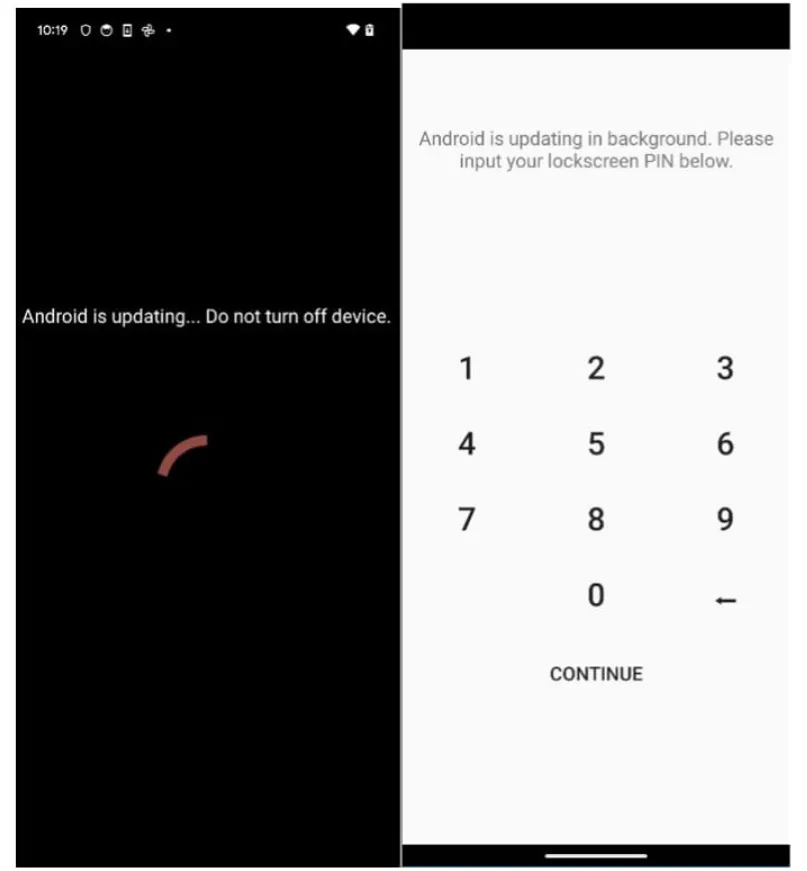

さらに、攻撃者はAndroidのシステム要求を模倣してスマートフォンの画面ロックPINコードを取得しようとしました。

Bitdefenderによると、偽のアプリケーションは「Brokewellマルウェアの拡張版」であり、次の機能を備えています:

専門家が暗号ユーザーにとって危険なスタイラーを発見

F6の研究者たちは、6月に発見された悪意のあるスキームPhantom Papaについて報告しました。攻撃者は、Phantomスタイラーを含む添付ファイルを持つロシア語と英語のメールを送信していました。

CaaSソフトStealeriumに基づくPOは、オペレーターがパスワード、銀行および暗号通貨情報、ブラウザやメッセンジャーのコンテンツを盗むことを可能にします。

スタイラーを含む悪意のあるメールの受取人は、小売業、産業、建設業、ITなどのさまざまな経済分野の組織でした。

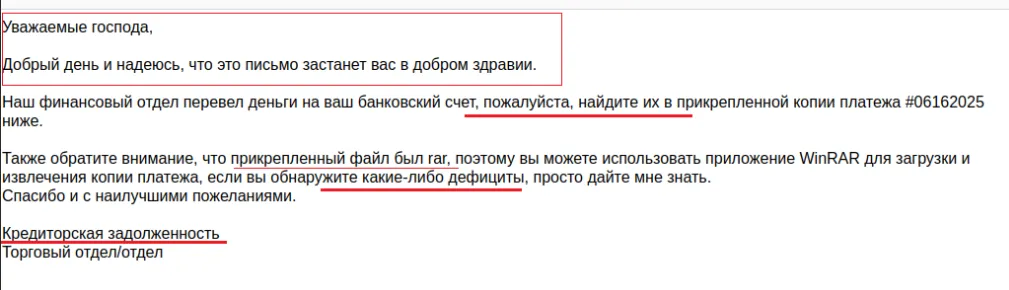

報告書では、See My Nude Pictures and Videosのような性的内容のテーマを持つ偽のメールを攻撃者が選んでいることが指摘されています。また、「支払いのコピー №06162025 添付」といった古典的なフィッシング詐欺の手口も見られました。

暗号通貨の所有者に対するもう一つの脅威は、クリッパーモジュールです。これは、2秒の間隔でクリップボードの内容を無限ループで抽出していました。内容が変更されると、マルウェアはそれをファイルに保存しました。次に、アクティブウィンドウをスキャンして、暗号サービスに関連する単語を探しました:「bitcoin」、「monero」、「crypto」、「trading」、「wallet」、「coinbase」。

検出された場合、人気のあるアドレスのスニペットを介して暗号財布のクリップボードを検索するフェーズが始まります。見つかった場合、ソフトウェアはユーザーの財布を攻撃者の事前設定されたアドレスに置き換えます。

また、PhantomにはPornDetectorモジュールがあります。これはユーザーの活動を監視し、「porn」、「sex」、「hentai」のいずれかの文字列が見つかった場合、ファイルにスクリーンショットを作成します。その後、ウィンドウがまだアクティブな場合、モジュールはウェブカメラで写真を撮ります。

ランサムウェアがAIモデルにアート作品を流出させると脅迫

8月30日、LunaLockの脅迫者がアーティスト向けサービスArtists&Clientsのページにハッキングに関する情報を掲載したとされている。これについて404 Mediaが報じている。

悪意のある者たちは、アートマーケットプレイスの所有者に対して、$50,000のビットコインまたはMoneroでの身代金を要求しました。それ以外の場合、彼らはすべてのデータを公開し、アート作品をLLMモデルの学習のためにAI企業に引き渡すと約束しました。

サイトにはカウントダウンタイマーが設置され、所有者には必要な金額を集めるための数日間が与えられました。執筆時点ではリソースは機能していません。

彼女は、そのような行動が感受性の高いテーマのためにアーティストに対して効果的である可能性があると付け加えました。

中国のロボット管理に脆弱性が見つかりました

8月29日、ハッカーのニックネームを持つサイバーセキュリティ専門家BobDaHackerが、世界の主要な商業ロボット供給者の保護に問題を発見しました。この脆弱性により、機械が任意のコマンドに従うことができました。

Pudu Robotics — 中国の製造業および公共の場でのさまざまなタスクを実行するロボットのメーカー

BobDaHackerは、ロボット管理ソフトウェアへの管理アクセスがブロックされていないことを発見しました。彼によれば、攻撃を行うには、悪意のある者が有効な認証トークンを取得するか、購入前のテスト用アカウントを作成するだけで十分です。

初期認証を通過した後、追加のセキュリティチェックは行われませんでした。攻撃者は、食事の配達をリダイレクトしたり、レストランロボットの全パークをオフにする機会を得ました。これにより、誰でも重大な変更を加えることが可能になりました。例えば、ロボットの名前を変更して復旧を困難にすることができました。

Cloudflareは記録的なDDoS攻撃に耐えました

Cloudflareは、これまでに記録された中で最大のDDoS攻撃をブロックしました。そのピーク能力は11.5Tbpsに達しました。このことは、ネットワークサービスプロバイダーが9月1日に発表しました。

記録的なDDoS攻撃は約35秒間続き、いくつかのIoTデバイスとクラウドプロバイダーの組み合わせでした。

ForkLogにも掲載されています。

週末に読むべきものは?

ForkLogは、月刊ダイジェストFLMonthlyの一環として、暗号パンカーのアントン・ネステロフとプライバシーの主な脅威とそれに対抗する方法について話しました。