ZEC continúa en ascenso — ¿Qué proyectos de privacidad merecen atención?

Nota del editor:

A medida que la tecnología blockchain avanza, la privacidad nunca ha desaparecido del escenario. Hoy, con el auge de la actividad en la cadena y el crecimiento de la base de usuarios, la privacidad vuelve a estar en el centro del debate fundamental.

Desde el idealismo de los cypherpunks hasta soluciones prácticas como las pruebas de conocimiento cero, el cifrado totalmente homomórfico y el cómputo multipartito, y ahora con un ecosistema maduro de aplicaciones centradas en el usuario, estamos asistiendo a una nueva era de “reinvención de la privacidad”.

Este artículo aborda una pregunta esencial: En un entorno blockchain donde cada acción puede registrarse, analizarse y rastrearse, ¿cómo protegemos nuestro espacio privado?

A continuación, el artículo original:

Cifrado y privacidad: el fundamento de la libertad

La historia demuestra que la libertad siempre encuentra su camino. En crypto, apostar por la privacidad es apostar por la libertad.

Si dominas la investigación on-chain avanzada y tienes paciencia, como ZachXBT, sabes que las transacciones crypto son rastreables. Es un hecho ampliamente reconocido en el sector.

Actualmente, incluso es posible identificar quién vacía una wallet, ya sea una persona o un grupo sofisticado que opera en crypto.

Existen “malos casos”, y la razón de que salgan a la luz es que toda la actividad en la cadena es pública.

Exacto, un libro mayor público es realmente público.

Mientras los usuarios más jóvenes pueden no ser conscientes de ello, los veteranos de crypto lo saben: Bitcoin—y todo el ecosistema crypto—surge del movimiento cypherpunk, una visión de sociedad abierta basada en la privacidad.

Esta visión inspiró la moneda digital centrada en la privacidad de David Chaum, Digicash, que empleaba firmas ciegas, y motivó el desarrollo de b-money de Wei Dai—un sistema de pagos anónimo y descentralizado con un nombre que evoca innovación digital.

Satoshi fue más allá, incorporando cierto grado de privacidad en un libro mayor totalmente transparente. Bitcoin utiliza direcciones pseudónimas y funciones hash—no nombres reales ni datos de identidad—creando una ilusión de anonimato.

Pero esa ilusión duró poco. Con la aparición de los smart contracts, el foco pasó a la programabilidad y la privacidad quedó relegada.

Tras un nuevo auge de la popularidad de crypto, volvemos a la cuestión clave: ¿Sigue siendo la privacidad un principio fundamental de crypto?

El debate sobre privacidad hoy va mucho más allá de “enviar y recibir fondos en un libro mayor público”: afecta a cada capa de las aplicaciones en la cadena.

En este artículo analizamos qué significa realmente la privacidad en crypto, sus distintas dimensiones, los productos centrados en la privacidad disponibles, los aspectos clave y la perspectiva de futuro de la privacidad en crypto.

La discusión continúa en las siguientes secciones.

¿Qué significa realmente la privacidad en crypto?

La mejor forma de entender la privacidad es compararla con las finanzas tradicionales (TradFi).

En TradFi, la privacidad implica que tus datos personales no son públicos—solo las entidades autorizadas acceden a ellos. Esto incluye datos biométricos, historial de transacciones, saldos y más.

En crypto, la privacidad significa proteger los datos personales de los usuarios durante las transacciones en la cadena. La verdadera privacidad garantiza que los datos solo sean visibles y útiles para el usuario o sus autorizados.

Muchos confunden “privacidad” y “anonimato”. Aunque el anonimato está muy asociado a la privacidad en crypto, técnicamente son distintos.

Por ejemplo, la privacidad oculta detalles de la transacción—montos, participantes, información relacionada—mientras que el anonimato oculta la identidad de los participantes.

Casos claros: Zcash y Monero. Zcash emplea criptografía (como zk-SNARKs) para ocultar los montos; Monero utiliza direcciones ocultas y firmas en anillo para pseudonimizar la identidad.

En esta discusión, consideramos la privacidad como un concepto amplio que incluye el anonimato.

¿Por qué es tan fundamental la privacidad en crypto?

Como hemos visto, crypto nace del espíritu cypherpunk—privacidad y descentralización, con el objetivo de escapar al control estatal y lograr libertad real.

Pero hoy, la expansión de empresas privadas de vigilancia, el aumento de intereses financieros y el riesgo de abuso de datos por IA intensifican la alerta sobre privacidad.

Sin privacidad, los datos blockchain pueden revelar hábitos de consumo, distribución de riqueza, donaciones políticas y redes de transacciones—información que en manos incorrectas puede facilitar manipulación o abuso.

Otra razón clave: sin tecnología de privacidad, crypto no puede ofrecer verdadera resistencia a la censura.

La privacidad protege a individuos y organizaciones frente a la coacción y permite la participación abierta y sin permisos en las finanzas en la cadena.

También protege la seguridad física y los datos on-chain de los usuarios. Si los gráficos públicos exponen objetivos de alto valor, los riesgos de hackeo, extorsión o amenazas físicas aumentan—y cada vez son más habituales.

Tecnologías de mejora de la privacidad (PETs)

Existen diferentes vías para lograr privacidad, cada una pensada para casos concretos y con el mismo objetivo: proteger la privacidad y la seguridad de los datos del usuario final.

Cada tecnología ofrece ventajas, contrapartidas y distintos grados de adopción. Aquí tienes un resumen no técnico de las principales Tecnologías de Mejora de la Privacidad (PETs):

1. Zero-Knowledge Proofs (ZK)

Las pruebas de conocimiento cero permiten “demostrar algo sin revelar los detalles”.

Hay dos figuras: el Prover (quien demuestra) y el Verifier (quien comprueba la veracidad sin ver los datos).

ZK es una tecnología criptográfica de privacidad, con dos variantes principales: zk-SNARKs (argumentos sucintos y no interactivos de conocimiento) y zk-STARKs (argumentos transparentes y escalables de conocimiento).

ZK permite transacciones confidenciales (montos ocultos), pruebas de activos (sin exponer datos sensibles), chequeos privados de identidad descentralizada, smart contracts privados y más.

2. Ring Signatures / Ring Confidential Transactions (RingCT)

Las monedas de privacidad con protección por defecto suelen usar firmas en anillo. Monero es el ejemplo clásico—el “dinosaurio” de las privacy coins.

Las firmas en anillo permiten transaccionar dentro de un grupo, pero no revelan quién firma realmente, ocultando la identidad del remitente mediante mezcla.

Este método es muy eficaz para el anonimato, blindando a los usuarios incluso frente a investigadores como ZachXBT.

La privacidad robusta de Monero genera retos de cumplimiento, como exclusiones en exchanges y escrutinio regulatorio. Zcash, en cambio, ofrece opciones transparentes (t-address) y protegidas (z-address), lo que facilita el cumplimiento permitiendo solo transacciones transparentes en los exchanges.

3. Fully Homomorphic Encryption (FHE)

FHE es una técnica criptográfica que permite calcular sobre datos cifrados sin descifrarlos.

Esto posibilita enviar datos sensibles sin que el verificador vea el contenido.

FHE se centra en la privacidad más que en el anonimato, pero hoy es una de las tecnologías más avanzadas para la privacidad on-chain.

4. Trusted Execution Environment (TEE)

TEE es una solución de privacidad basada en hardware. Usa enclaves seguros en procesadores o redes para proteger datos, con claves criptográficas que garantizan confidencialidad e integridad.

Un ejemplo son los sistemas de reconocimiento facial en smartphones, donde los datos se capturan, cifran y procesan dentro del TEE, de forma que nunca salen en texto claro. Se transforman en modelos matemáticos y se almacenan de forma segura para futuras autenticaciones.

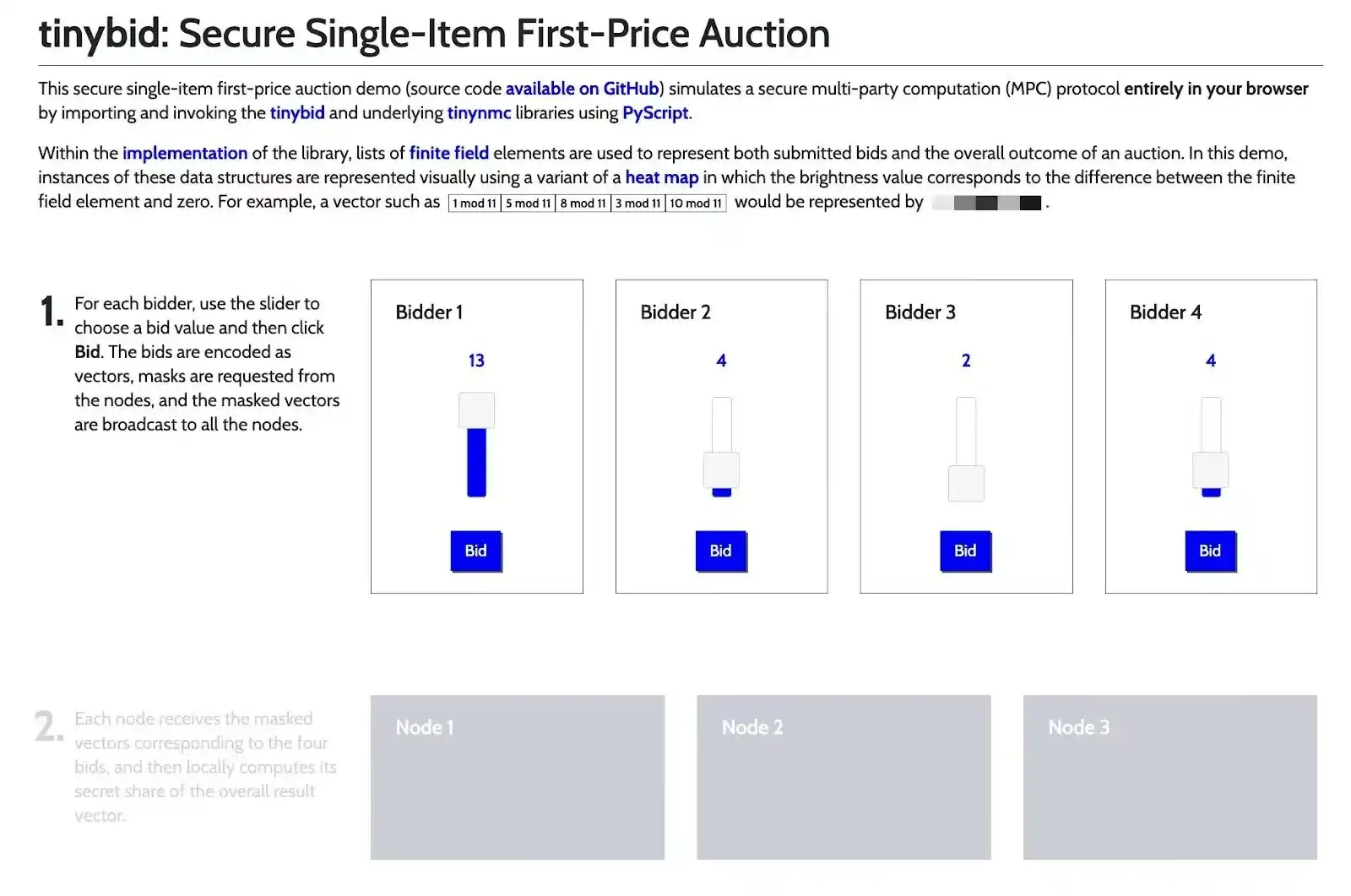

5. Multi-Party Computation (MPC)

Algunas operaciones crypto requieren colaboración. MPC es la tecnología de privacidad pensada para estos casos.

Ejemplos: productos de IA que utilizan varios modelos para inferencia, DAOs que quieren gobernar sin exponer votos, o subastas on-chain donde las pujas son confidenciales—todos ellos escenarios típicos de MPC.

MPC permite que varias partes calculen una función (firma, verificación de saldo…) sin revelar los datos individuales.

Además de las PET mencionadas, existen mixers, cifrado homomórfico y la privacidad componible, que combina distintas herramientas para mayor protección.

Algunos proyectos se centran en crear productos con estas tecnologías; otros desarrollan infraestructuras para el ecosistema.

Proyectos clave de infraestructura de privacidad

No existe una solución única para la privacidad en crypto.

Distintos equipos abordan diferentes dimensiones de PET, creando soluciones para aplicaciones concretas. Estos son algunos proyectos relevantes de infraestructura:

1. Nillion

Hemos analizado en detalle la tecnología y aplicaciones de Nillion—échales un vistazo si te interesa.

En resumen, @nillion está construyendo confianza descentralizada para datos sensibles. Su “Blind Computer” integra varias PET—MPC para NilDB, TEE para inferencia de IA (NilAI/NilCC)—para proteger los datos.

Nillion también lanza aplicaciones de consumo sobre su infraestructura, que veremos más adelante.

2. Succinct

El airdrop de @SuccinctLabs fue noticia, pero la verdadera novedad está en su tecnología.

Succinct Labs impulsa las pruebas ZK, permitiendo generarlas para cualquier software. Aunque no está dedicado exclusivamente a la privacidad, su máquina virtual SP1 ZK puede facilitar privacidad del lado del cliente.

Por ejemplo, Hibachi lo utiliza para mantener privado el flujo de órdenes: el operador (Hibachi) accede a los datos, mientras que los observadores externos no.

3. Zama

@zama_fhe lidera el sector FHE y apoya aplicaciones confidenciales.

Zama ha creado un protocolo blockchain confidencial compatible con Solidity, que posibilita trading privado en DEX, préstamos confidenciales y tokenización enfocada en la privacidad.

4. Zcash

El “despertar” de @Zcash (ZEC), impulsado por Mert, ha dado que hablar este año.

Zcash es pionero en privacidad crypto y emplea cifrado ZK para pagos confidenciales entre pares usando zk-SNARKs en transacciones protegidas opcionales.

La tecnología es sencilla, pero combinada con la tokenomics tipo Bitcoin, Zcash vuelve a ser referencia para quienes creen en el espíritu cypherpunk.

5. Monero

Además de su activa comunidad XMR, @monero es un referente en privacidad tecnológica.

Monero ofrece privacidad total en transacciones mediante:

(1) Firmas en anillo: mezcla de firmantes reales con señuelos para ocultar remitentes;

(2) Direcciones ocultas: dirección única por transacción para evitar vinculación de wallets;

(3) RingCT: compromisos criptográficos y pruebas de rango para ocultar montos y prevenir inflación.

A diferencia de Zcash, la privacidad en Monero es obligatoria—no opcional—lo que provoca problemas de cumplimiento y exclusiones en exchanges importantes.

6. Arcium

La privacidad no tiene una solución universal, sobre todo en infraestructura.

@Arcium lo comprende.

Arcium es una red de cómputo multipartito con varios protocolos. Cerberus, su protocolo universal, utiliza un modelo de seguridad singular.

Cerberus funciona bajo un modelo de “mayoría deshonesta”, detectando trampas y abortos identificables. Si al menos un nodo es honesto, permanece la privacidad. Los nodos deshonestos se identifican y eliminan.

Esto contrasta con la mayoría de protocolos, que requieren mayoría honesta (más del 51 % de nodos honestos).

Manticore, otro protocolo, está orientado a IA y resulta útil en entornos permissioned como entrenamientos de IA confiables, aunque sus supuestos de seguridad son menos estrictos.

Como Nillion, Arcium impulsa aplicaciones de consumo innovadoras, que veremos a continuación.

Proyectos de consumo basados en infraestructura de privacidad

Una de las ventajas de la privacidad crypto es su impacto tangible: los usuarios pueden experimentar directamente estos beneficios mediante productos reales.

No hace falta programar; puedes usar estas aplicaciones de privacidad de forma inmediata.

Estas son las mejores aplicaciones de privacidad para el usuario final:

1. Hibachi: trading de contratos con privacidad integrada

No todo el mundo quiere que sus posiciones de trading o liquidaciones sean públicas.

El caso de James Wynn, cuyas posiciones en Hyperliquid se hicieron públicas y provocaron liquidaciones dirigidas, muestra la necesidad de privacidad en el trading de contratos on-chain.

@hibachi_xyz está creando una arquitectura híbrida con tecnología ZK de Succinct (SP1) y disponibilidad de datos (DA) de Celestia para validar libros de órdenes centralizados (CLOB) en blobs de Celestia.

Hibachi también optimiza la velocidad de ejecución, con solo 5 ms de latencia. Sin token aún—es un proyecto interesante para seguir.

2. NilGPT: chatbot de IA con privacidad de base

La inteligencia artificial permite interacciones avanzadas y una ingeniería de prompts cada vez más sofisticada.

Sin embargo, los usuarios suelen compartir datos sensibles con chatbots de IA, sin saber que sus conversaciones pueden ser monitorizadas por plataformas centralizadas como ChatGPT, Gemini o Grok.

NilGPT, impulsado por la infraestructura de privacidad de Nillion, está diseñado para mantener tus chats privados. Puedes interactuar con total libertad, sabiendo que tus datos no se recopilan ni analizan por terceros.

Esa es la misión de @nilgpt_: un chatbot de IA con privacidad de base sobre la infraestructura confidencial de Nillion, que garantiza la protección de tus conversaciones y datos sin recopilación ni exposición de información personal.

NilGPT emplea la Blind Compute Layer de Nillion para cifrar y procesar datos en nodos distribuidos, asegurando que ningún actor pueda acceder a tus inputs o outputs en texto claro.

3. Railgun: escudo de anonimato on-chain

Si buscas anonimato real en blockchain, Railgun es una de las alternativas principales y destaca por su enfoque de privacidad.

@RAILGUN_Project es un ecosistema de privacidad para cadenas compatibles con Ethereum, que utiliza cifrado ZK para transacciones y DeFi privadas—sin renunciar a seguridad ni composabilidad.

Railgun es descentralizado y gobernado por Railgun DAO, usando zk-SNARKs para cifrar saldos, transacciones y ejecución de contratos. Es compatible con Ethereum, Polygon, BSC y Arbitrum.

A diferencia de los mixers, Railgun logra anonimato total mediante cifrado ZK, con integración fluida en dApps y liquidez.

4. Privy Home: centro para gestión de wallets con privacidad integrada

Privy es uno de los proyectos crypto más cercanos al product-market fit.

Desarrollado por @privy_io, Privy Home es una capa de control y gestión segura para wallets embebidos en aplicaciones crypto, ofreciendo infraestructura para identidad y activos seguros.

Privy permite monitorizar, fondear y gestionar activos de varias aplicaciones en una sola plataforma, empleando fragmentación de claves y TEE para la seguridad.

Facilita la autocustodia e interoperabilidad, agilizando la gestión de wallets y evitando que las apps accedan a tus claves.

5. Umbra: modo incógnito para Solana

Solana se ha convertido en referencia para el entretenimiento on-chain, con alta actividad y mayor escrutinio.

Aquí @UmbraPrivacy aporta valor.

Umbra es un protocolo que lleva el “modo incógnito” a Solana a través de la red confidencial de Arcium, permitiendo transferencias privadas on-chain y privacidad financiera real.

Umbra ya permite transferencias privadas y planea construir un hub DeFi privado en Solana, con swaps privados, puentes Solana-Zcash y SDKs para wallets y desarrolladores.

Sus funciones dan respuesta a quienes buscan privacidad en transacciones y gestión de activos on-chain.

6. Zashi App: puerta de privacidad para usuarios de Zcash

Si te interesa $ZEC, el siguiente paso es recurrir a @zashi_app.

Zashi es un wallet móvil de Electric Coin Co. (ECC), equipo fundador de Zcash. Su foco es la gestión de transacciones privadas y protegidas de Zcash.

Este wallet autocustodiado te permite enviar, recibir y utilizar $ZEC con total libertad, sin intermediarios ni vigilancia.

Zashi habilita pagos protegidos por defecto, aprovechando el cifrado ZK de Zcash para privacidad de extremo a extremo. Es el acceso más sencillo para usuarios de Zcash.

La aplicación cuenta con una interfaz sencilla y amigable.

7. La privacidad no es un añadido—es el corazón de crypto

Las barreras de los sistemas tradicionales se estrechan, pero la migración on-chain avanza en silencio.

La adopción puede parecer lenta, pero el salto de cero a uno es el más difícil; de uno a diez, mucho más rápido. A medida que el sector madura y crece la participación, la privacidad—individual y colectiva—es clave.

La privacidad no es un extra. Es esencial—un valor central que debe tomarse muy en serio, hoy y en el futuro.

Ya se están construyendo infraestructuras clave de privacidad, con soluciones activas que demuestran su utilidad en el mundo real.

Estar atentos a estas soluciones integradas puede aportar opciones que respondan a necesidades reales en el espacio on-chain, incluida la posibilidad de mantener el anonimato genuino.

Si la historia sirve como referencia, la libertad siempre prevalece. En crypto, apostar por la privacidad es apostar por la libertad.

Aviso legal:

- Este artículo ha sido republicado desde [BlockBeats] y es propiedad intelectual del autor original [@blocmates]. Si tienes alguna duda sobre esta republicación, contacta con el equipo de Gate Learn, que resolverá el asunto por los cauces adecuados.

- Aviso legal: Las opiniones aquí expresadas son solo del autor y no constituyen asesoramiento de inversión.

- Las versiones en otros idiomas de este artículo han sido traducidas por el equipo de Gate Learn. No copies, distribuyas ni plagies la traducción sin la debida mención a Gate.

Artículos relacionados

¿Qué es Tronscan y cómo puedes usarlo en 2025?

¿Qué es SegWit?

¿Qué es HyperGPT? Todo lo que necesitas saber sobre HGPT

¿Qué es la Billetera HOT en Telegram?

¿Qué es Solscan y cómo usarlo? (Actualización 2025)